|

Dies ist die Web-Ausgabe der Originalfassung des ⮫ AC500-S Sicherheitshandbuchs, Version 1.3.2. Diese Web-Ausgabe dient lediglich zur schnellen Orientierung. Für die Einhaltung der Anforderungen in Bezug auf Anwendungen der funktionalen Sicherheit muss das Original-Sicherheitshandbuch verwendet werden. |

Programm für die Sicherheitsanwendung schreiben und Startvorgang des Systems beachten.

HINWEIS

⮫ Gültiges Bootprojekt für Standard-CPUs anlegen, konfigurieren und herunterladen.

Um unerwartete Konfigurationsfehler zu vermeiden, laden Sie zuerst ein gültiges Projekt auf die Standard-CPU. Laden Sie im nächsten Schritt ein Sicherheitsprojekt auf die Sicherheits-CPU.

-

Programmieren Sie ein gültiges Projekt und laden Sie dieses auf die Standard-CPU.

-

Starten Sie AC500-S Programming Tool durch einen Doppelklick auf den Knoten der Sicherheitsanwendung, z. B. „AC500_S“.

Bevor AC500-S Programming Tool gestartet wird, müssen Sie eventuell Ihre Konfiguration aktualisieren. Das ist erforderlich, um die aktualisierten Konfigurationsdaten (z. B. Variablennamen usw.) an AC500-S Programming Tool zu übertragen.

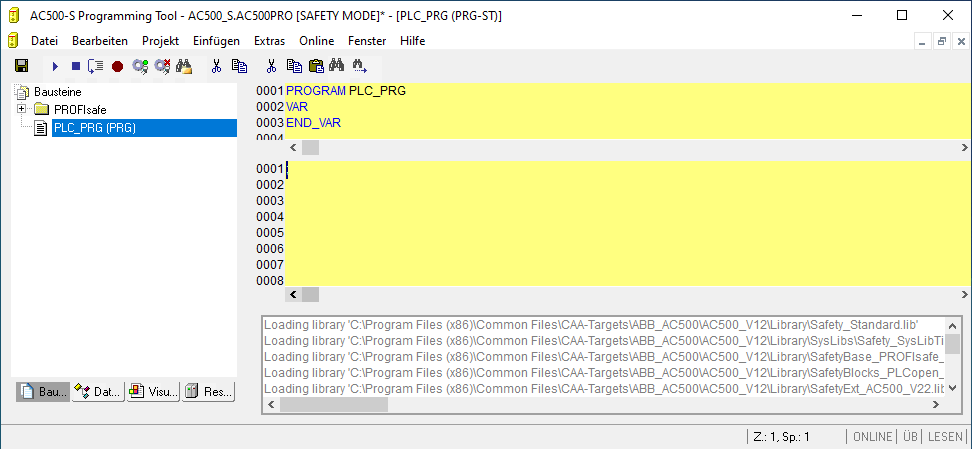

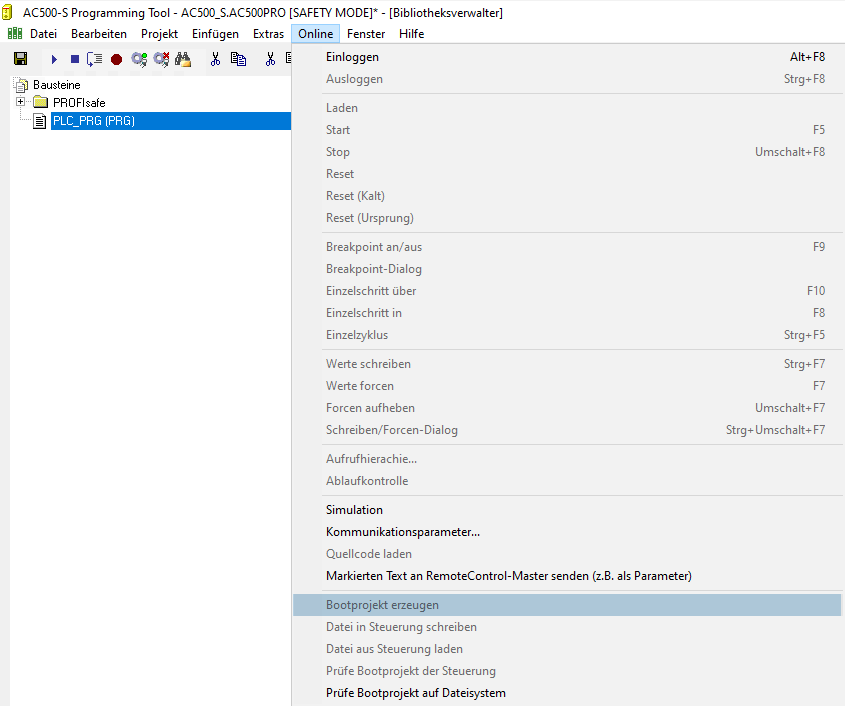

Abb. 470: AC500-S Programming Tool

GEFAHR

Stellen Sie sicher, dass beim Start von AC500-S Programming Tool Folgendes angezeigt wird:

-

Gelber Hintergrund

-

SAFETY MODE wird auf der Titelleiste angezeigt.

HINWEIS

Wenn AC500-S Programming Tool zum ersten Mal im Automation Builder-Projekt gestartet wird, werden Sie aufgefordert, die Identifikationsdaten der Sicherheitsbibliothek (Versionsnummer und CRC) manuell zu bestätigen. Danach werden diese Daten im Projekt gespeichert.

Wenn Sie den Inhalt der Sicherheitsbibliothek ändern und auf Ihrer Festplatte überschreiben, werden Sie beim nächsten Start von AC500-S Programming Tool darüber informiert, dass eine der Sicherheitsbibliotheken geändert wurde. Im Eigenschaften-Fenster für Sicherheitsbibliotheken befindet sich immer noch der ursprünglich gespeicherte CRC-Wert. Wenn Sie das Projekt kompilieren, wird jedoch eine CRC-Fehlermeldung angezeigt. Da die Bibliothek geändert wurde, wird das Projekt von AC500-S Programming Tool nicht kompiliert.

Um ein Projekt erfolgreich zu kompilieren, löschen Sie die gewählte Sicherheitsbibliothek manuell und fügen eine neue Sicherheitsbibliothek mit einer neuen CRC hinzu. Die neue Sicherheitsbibliothek wird mit neuer CRC akzeptiert und kein Kompilierfehler wird angezeigt.

-

-

Definieren Sie die Benutzerverwaltung für AC500-S Programming Tool.

Alle Optionen der Benutzerverwaltung von AC500-S Programming Tool sind für den Projektadministrator verfügbar.

⮫ „Verwaltung von Benutzer- und Zugriffsrechten“

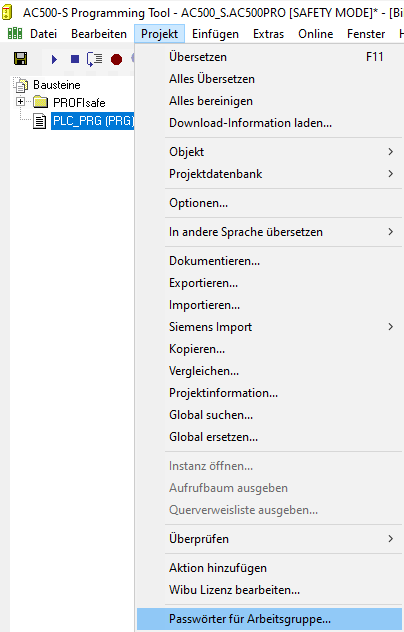

Der Projektadministrator muss ein Benutzerpasswort für ein neu angelegtes Sicherheitsprojekt festlegen. Unter „Projekt Passwörter für Arbeitsgruppe …“ können Sie ein Passwort für die Benutzergruppe der Stufe 0 festlegen. Dies sind Benutzer der Sicherheitsgruppe im Automation Builder.

Abb. 471: Passwörter festlegen

-

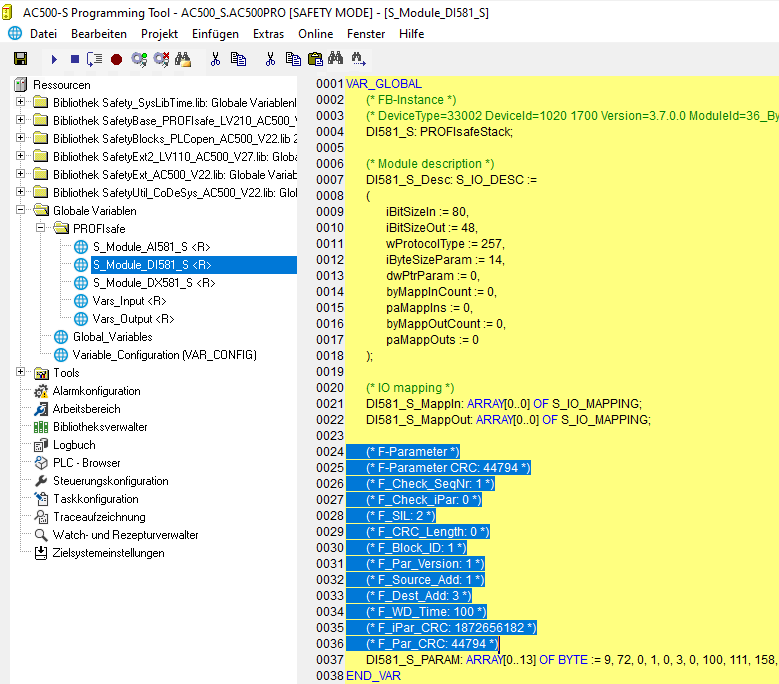

Überprüfen Sie die F-Device-Konfiguration in AC500-S Programming Tool.

Wenn Ihre Konfiguration der F-Devices endgültig ist, müssen Sie prüfen, ob die F-Parameter in der Registerkarte „F-Parameter“ dieselben sind wie jene, die in AC500-S Programming Tool importiert wurden: Öffnen Sie die Registerkarte „Ressourcen“ im Sicherheitsprojekt. Navigieren Sie zu „Globale Variablen PROFIsafe“ und wählen Sie die F-Device-Instanz aus, die Sie überprüfen möchten.

GEFAHR

Sie müssen formell bestätigen, dass die F-Parameter-Werte der Registerkarte „F-Parameter“ dieselben sind wie jene, die in AC500-S Programming Tool importiert wurden (Punkt 3 in⮫ „Checkliste für die Erstellung von Sicherheitsprogrammen“).

Abb. 472: F-Parameter-Werte in AC500-S Programming Tool

-

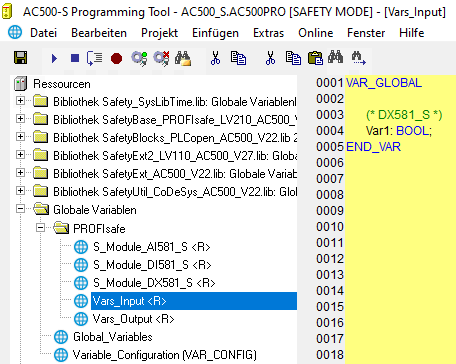

Alle konfigurierten Ein- und Ausgangsvariablen sind in der separaten Liste „Globale Variablen“ enthalten.

Abb. 473: Liste der globalen Variablen in AC500-S Programming Tool

GEFAHR

Schreibgeschützte Ressourcen (<R>), die Task-Konfiguration und vorzertifizierte POEs (CallbackInit, CallbackReadInputs, CallbackWriteOutputs, InitPROFIsafe, ReadPROFIsafeInputs, WritePROFIsafeOutputs) im PROFIsafe-Ordner in AC500-S Programming Tool dürfen nicht geändert werden. Eine Veränderung von <R>-Ressourcen könnte zu Inkonsistenzen zwischen Automation Builder und dem Sicherheitsprojekt führen.

HINWEIS

Alle konfigurierten sicherheitsgerichteten Ein-/Ausgangsvariablen werden auch im nicht sicherheitsgerichteten Projekt angezeigt (z. B. zur Anzeige auf Bedienpanels, Datenerfassung usw.).

Der Unterschied zum Sicherheitsprojekt ist, dass Endanwender die Werte dieser Sicherheitsvariablen aus dem nicht sicherheitsgerichteten Standardprojekt nicht ändern können. Dies ist per Design ausgeschlossen.

-

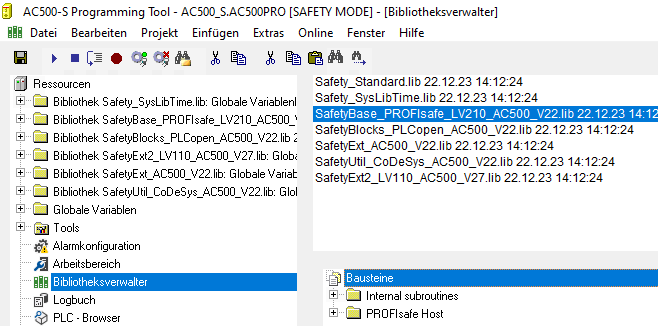

Überprüfen Sie die Gültigkeit der Sicherheitsbibliotheken.

Überprüfen Sie in der Bibliotheksverwaltung, ob die CRCs der verwendeten Sicherheitsbibliotheken jenen entsprechen, die aufgelistet sind unter⮫ Tab. 1003 „Sicherheitsbibliotheken“.

Abb. 474: Alle verfügbaren Sicherheitsbibliotheken sind in der Bibliotheksverwaltung aufgeführt.

GEFAHR

Der Anwender ist dafür verantwortlich, sicherzustellen, dass nur zertifizierte Sicherheitsbibliotheken im Projekt verwendet werden. Weitere Informationen sind in der Übersicht der zertifizierten Sicherheitsbibliotheken und CRCs enthalten⮫ „Übersicht“.

Der Anwender ist allein verantwortlich für alle von ihm angelegten Bibliotheken, auf die er im Projekt zur Verwendung in Sicherheitsanwendungen verweist.

Eine formelle Bestätigung, dass in Ihrer Sicherheitsanwendung keine nicht sicherheitsgerichteten Bibliotheken verwendet werden, ist erforderlich (Punkt 19 in⮫ „Checkliste für die Erstellung von Sicherheitsprogrammen“).

HINWEIS

Die Sicherheits-CPU AC500-S ist ein Single-Task-Gerät; deshalb ist eine Task-Konfiguration nicht erforderlich.

-

Starten Sie die Programmierung Ihrer Sicherheitsanwendung.

Das Sicherheitsprogramm muss mit den folgenden Angaben gekennzeichnet werden: Projektname, Dateiname, Änderungsdatum, Titel, Autor, Version, Beschreibung und CRC. Mithilfe des Menüpunktes „Online Prüfe Bootprojekt der Steuerung“ kann überprüft werden, ob das Offline-Projekt und das Bootprojekt in der Sicherheits-CPU identisch sind.

Das Forcen der Variablen wird von der Sicherheits-CPU unterstützt, aber nur im DEBUG-Modus (nicht sicher); d. h. der Anwender trägt die volle Verantwortung für eventuelle Schäden aufgrund eines falschen Systemverhaltens im DEBUG-Modus (nicht sicher).

GEFAHR

Das Forcen der Variablen in der Sicherheits-CPU ist nur gestattet, nachdem die in den operativen Kundenanwendungen schaltungsberechtigte Person für die Anlage konsultiert wurde. Beim Forcen muss der entsprechende Anwender sicherstellen, dass andere technische, organisatorische und strukturelle Maßnahmen ergriffen werden, um eine ausreichende sicherheitstechnische Überwachung des Prozesses sicherzustellen.

Für Sicherheitsanwendungen, die mit AC500-S entwickelt wurden, sind Visualisierungen mit AC500-S Programming Tool nur für Debugging- und Wartungszwecke gestattet.

GEFAHR

Das Verändern von Werten mit Menübefehlen (z. B. „Werte schreiben“) versetzt die Sicherheits-CPU in den Modus DEBUG RUN; dieser ist nicht sicher.

Wenn der Modus DEBUG RUN (nicht sicher) auf der Sicherheits-CPU aktiviert wird, liegt die Verantwortung für einen sicheren Prozessablauf ausschließlich bei der Person oder Organisation, die den Modus DEBUG RUN (nicht sicher) aktiviert hat.

HINWEIS

ST, FUP und KOP sind die einzigen Sprachen laut IEC 61131, die von der Sicherheits-CPU für Sicherheitsprogrammierung unterstützt werden. Beachten Sie die Richtlinien für die Sicherheitsprogrammierung⮫ „Sicherheitsprogrammierrichtlinien“. ST mit einer Teilmenge gemäß ⮫ Kapitel entspricht der Limited Variability Language laut IEC 61508.

HINWEIS

Legen Sie keine Listen mit globalen Variablen an, deren Namen mit dem Präfix „S_Module_“ beginnen. Globale Variablen, die mit „S_Module_“ beginnen, werden automatisch von AC500-S Programming Tool aktualisiert und können zu einem Informationsverlust führen.

Beim Betrieb einer Sicherheitssteuerung ist es wichtig, dass alle F-Devices erfolgreich initialisiert wurden, bevor die Ausführung der Programmlogik gestartet wird. F-Devices starten im Modus FV_activated ⮫ weitere Details zum PROFIsafe F-Host-Stack siehe: Kapitel„SafetyBase_PROFIsafe_LV210_AC500_V22.lib“. Für einen simultanen Start empfehlen wir eine eigene spezielle POE, ähnlich wie SF_Startup (siehe unten), die verschiedene mögliche Startszenarien in der PROFIsafe-Spezifikation⮫ [2] verarbeitet und dann das Signal „Ready“ als Startsignal für die weitere normale Ausführung der Sicherheitsprogrammlogik gibt. Wie man in der Implementierung unten sieht, reicht es, wenn für mindestens einen der Kanäle des DI581-S das PROFIsafe-Diagnosebit „1“ ist, d. h. dass normale Prozesswerte geliefert werden können.

Deklarationsteil

FUNCTION_BLOCK SF_StartupVAR_OUTPUTReady: BOOL; (* TRUE setzen, sobald alle Sicherheitsmodule initialisiert sind *)END_VARVAR bTempReady: BOOL; (* Auf TRUE setzen, sobald Sicherheitsmodul DI581-S bereit ist *)END_VARVAR CONSTANT_TRUE: BOOL := TRUE; (* Konstant, da TRUE Buchstaben sind *) _FALSE: BOOL := FALSE; (* Konstant, da FALSE Buchstaben sind *) wdNull: WORD := 16#0000; (* Konstant für Sicherheits-E/A-Initialisierung *)END_VARVAR_EXTERNAL DI581_S: PROFIsafeStack; (* Externe Deklaration *)END_VARImplementierungsteil

(* Prüfen, ob Quittierung durch Bediener für F-Device verlangt wird *)IF DI581_S.OA_Req_S THEN (* Verlangt das Modul eine Quittierung? *)DI581_S.OA_C := DI581_S.OA_Req_S; (* Ggf. Quittierung *)(* IS_DI581_Started ist die Eingangsvariable für alle PROFIsafe-Diagnosebits des Kanals, die in Control Builder Plus / Automation Builder Plus für DI581-S gesetzt werden *)ELSIF IS_DI581_Started > wdNull THEN (* Wurde dieses Modul initialisiert? *)bTempReady := _TRUE; (* Ja, Modul wurde initialisiert *)ELSEbTempReady := _FALSE; (* Nein, Modul wurde noch nicht initialisiert *)END_IF;IF bTempReady THEN (* POE-Ausgangssignal setzen *)Ready := _TRUE;ELSE Ready := _FALSE;END_IF;

HINWEIS

Zur Quittierung des F-Device nach Modulpassivierung muss das Befehlsbit OA_C von „0“ auf „1“ gesetzt werden, bis das Statusbit OA_Req_S „0“ wird.

-

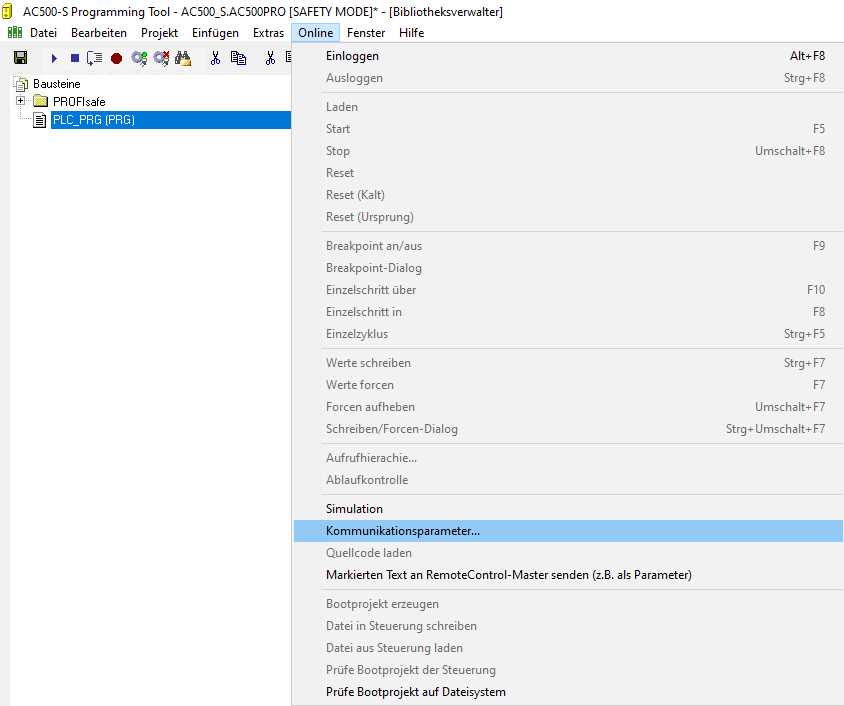

Richten Sie die korrekten Kommunikationsparameter ein.

Abb. 475: Kommunikationsparameter festlegen

HINWEIS

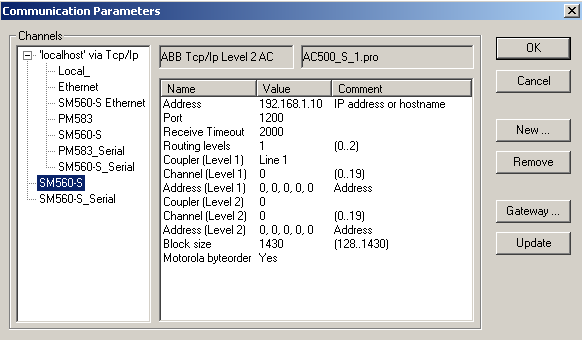

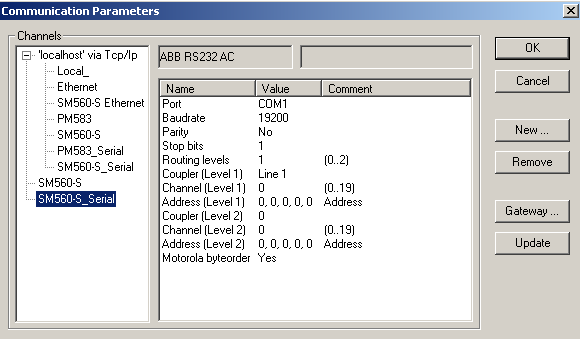

Stellen Sie sicher, dass zum Laden des Sicherheitsprojekts entweder der Kommunikationskanal „ABB Tcp/Ip Level 2 AC“ oder der Kommunikationskanal „ABB RS232 AC“ ausgewählt wurde.

Abb. 476: Beispiel mit Ethernet-Anschluss

Beachten Sie, dass „Address“ die IP-Adresse der Standard-CPU ist, sofern diese auf der Standard-CPU unterstützt wird (man kann auch den COM-Port zum Programm-Download mit serieller Verbindung verwenden). Der Koppler (Level 1) definiert die Position der Sicherheits-CPU (Zeile 1 – Position 1, Zeile 2 – Position 2 usw.).

⮫ „Einrichten der Kommunikationsparameter in Windows“

Abb. 477: Beispiel mit einer seriellen Verbindung

-

Laden Sie die Sicherheitsanwendung auf die Sicherheits-CPU.

Das Sicherheitsprogramm kann von einem PC oder mithilfe einer SD-Karte auf die Sicherheits-CPU übertragen werden.

⮫ „Laden Sie Ihr Sicherheitsprogramm von einem PC auf die Sicherheits-CPU.“

⮫ „Laden Sie Ihr Sicherheitsprogramm von einer SD-Karte auf die Sicherheits-CPU.“

-

Laden Sie Ihr Sicherheitsprogramm von einem PC auf die Sicherheits-CPU.

Laden Sie Ihre Sicherheitsanwendung herunter und erzeugen Sie ein Bootprojekt, sodass Ihre Sicherheits-CPU die Ausführung des Sicherheitsprogramms nach dem Power Cycle beginnen kann.

HINWEIS

Aus Sicherheitsgründen wird der Dienst „Online-Change“ von der Sicherheits-CPU nicht unterstützt. Dies bedeutet, dass jede Änderung am Sicherheitsprojekt den Stopp der Sicherheits-CPU, das Laden eines neuen Bootprojekts und das Ausführen eines Power Cycle oder den Neustart durch die Standard-CPU erfordert, damit die Änderungen am Sicherheitsprogramm aktiviert werden.

HINWEIS

Es kann jeweils nur ein Anwender an der Sicherheits-CPU angemeldet sein. Dies ist erforderlich, um verschiedene Änderungen von gleichzeitig arbeitenden Anwendern an der Sicherheits-CPU zu vermeiden.

Die Beschränkung der Zahl offener Verbindungen gilt nur für die Sicherheits-CPU. Dies bedeutet, dass es weiterhin möglich ist, sich z. B. über das Internet und die OPC-Server-Funktionalität mit der Standard-CPU zu verbinden.

Abb. 478: Bootprojekt für die Sicherheits-CPU erzeugen

GEFAHR

Wenn die Funktion „Gerät aktualisieren …“ auf den Sicherheitsmodulen verwendet wurde, muss ein kompletter Funktionstest sämtlicher Teile der Sicherheitsanwendung durchgeführt werden. Für diesen Test muss die Maschine in ihrem endgültigen Zustand sein, d. h. einschließlich der mechanischen, elektrischen und elektronischen Komponenten, Sensoren, Aktoren und der Software.

HINWEIS

Prüfen Sie über den Menüpunkt „Online Prüfe Bootprojekt der Steuerung“, ob das Offline-Projekt und das Bootprojekt in der Sicherheits-CPU identisch sind (Dateiname, Änderungsdatum, Titel, Autor, Version, Beschreibung und CRC).

Der gleiche Vergleich kann mit einem anderen Bootprojekt auf dem PC oder der SD-Karte mit dem Menüpunkt „Online Prüfe Bootprojekt im Dateisystem“ durchgeführt werden.

Beachten Sie, dass das Bootprojekt mindestens einmal in die Sicherheits-CPU geladen werden muss, bevor es offline auf dem PC für Backup und spätere Verwendung gespeichert wird.

Es wird dringend empfohlen, die Befehle „Alles bereinigen“ und „Alles übersetzen“ aus dem „Projekt“-Menü vor dem Laden des Sicherheitsprogramms in die Sicherheits-CPU auszuführen.

HINWEIS

Die Bootprojekt-CRC identifiziert eindeutig das Bootprojekt für die Sicherheits-CPU. Beachten Sie, dass nicht nur Code-Änderungen, sondern auch unterschiedliche Aktionen in der Programmierumgebung zu einer neuen Bootprojekt-CRC führen können.

Anwenderaktionen, die die CRC des sicherheitsgerichteten Bootprojekts ändern:

-

In AC500-S Programming Tool:

-

Wählen Sie die Registerkarte „Ressourcen“, öffnen Sie „Zielsystemeinstellungen“ und klicken Sie auf [OK], ohne Änderungen im Dialog vorzunehmen.

-

Wählen Sie die Registerkarte „Projekt Optionen“ und klicken Sie auf [OK], ohne Änderungen im Dialog vorzunehmen.

-

Wählen Sie die Registerkarte „Ressourcen“, öffnen Sie „Arbeitsbereich“ und klicken Sie auf [OK], ohne Änderungen im Dialog vorzunehmen.

-

-

Im Automation Builder:

-

Doppelklicken Sie auf die Sicherheits-CPU, öffnen Sie die Registerkarte „CPU-Parameter“ und ändern Sie die entsprechenden Parameter, z. B. „Debug-Modus aktivieren“. Öffnen Sie anschließend AC500-S Programming Tool (Doppelklick auf Knoten der Sicherheitsanwendung).

-

Mit AC500 V2-Standard-CPU: Doppelklicken Sie auf die Sicherheits-CPU, nehmen Sie Änderungen über die Registerkarte „Konfiguration Datenaustausch“ vor und öffnen Sie AC500-S Programming Tool (Doppelklick auf Knoten der Sicherheitsanwendung).

-

HINWEIS

Bitte beachten Sie, dass die Standard-CPU an der iParameter-Übertragung zu F-Devices beteiligt ist und Sie daher nicht nur Ihr Sicherheits-Anwendungsprogramm in die Sicherheits-CPU laden müssen, sondern auf ähnliche Weise auch das nicht sicherheitsgerichtete Programm in die Standard-CPU laden und ein Bootprojekt für die Standard-CPU erstellen müssen.

⮫ „Aktualisieren einer Anwendung auf dem PLC “

Eine Missachtung dieser Empfehlungen kann zu Konfigurationsfehlern oder Passivierung einiger F-Devices führen.

GEFAHR

Verwenden Sie den Befehl „Datei in Steuerung schreiben“ nicht für die Sicherheits-CPU, da es zu einem Verlust wichtiger Anwenderinformationen oder Laden von korrupten Daten in die Sicherheits-CPU kommen kann.

Überspringen Sie den nächsten Schritt und fahren Sie mit dem übernächsten fort.

-

-

Laden Sie Ihr Sicherheitsprogramm von einer SD-Karte auf die Sicherheits-CPU.

GEFAHR

Wenn Sie Ihr Sicherheitsprogramm mit einer SD-Karte auf die Sicherheits-CPU übertragen, vergewissern Sie sich, dass die eingesteckte SD-Karte das korrekte Sicherheitsprogramm enthält. Dies kann durch Programmidentifizierung (z. B. Bootprojekt-CRC) oder andere Maßnahmen wie eine eindeutige Kennung auf der SD-Karte geprüft werden.

HINWEIS

Das Bootprojekt der Sicherheits-CPU kann nur über eine Speicherkarte aktualisiert werden, wenn kein Bootprojekt in die Sicherheits-CPU geladen ist⮫ „Bootprojekt-Aktualisierung“.

-

Sicherheitsprogramm auf die Speicherkarte übertragen⮫ „Bootprojekt-Aktualisierung“.

-

Programmidentifizierung durchführen – über „Online Prüfe Bootprojekt im Dateisystem“ überprüfen, ob die CRCs der Sicherheitsprogramme auf der Speicherkarte und Offline (z. B. auf dem PC) übereinstimmen.

-

Ein entsprechendes Beschriftungsschild auf der Speicherkarte anbringen.

Dieser Vorgang muss durch organisatorische Maßnahmen sichergestellt werden.

-

-

Nach dem Einloggen in die Sicherheits-CPU können Sie SPS-Browser-Befehle verwenden.

Die folgenden SPS-Browser-Befehle, die über AC500-S Programming Tool aufgerufen werden können, werden von der Sicherheits-CPU unterstützt:

- ?

-

Liste der verfügbaren Browser-Befehle

- reflect

-

Ausgabe von Browser-Befehlen (zu Testzwecken)

- pid

-

Zeigt die Projekt-ID

- pinf

-

Zeigt die Projektinformationen im AC500-Format an

- getprgprop

-

Zeigt die Programmeigenschaften im AC500-Format an

- getprgstat

-

Zeigt den Programmstatus im AC500-Format an

- setpwd

-

Setzt ein neues Passwort für die Sicherheits-CPU (zum Einloggen erforderlich). Dieser Befehl ist nur aktiv, wenn der Parameter „Debug-Modus aktivieren“ für die Sicherheits-CPU auf „EIN“ gesetzt und ein geeignetes Bootprojekt in die Standard-CPU geladen wurde.

- delpwd

-

Löscht das Passwort für die Sicherheits-CPU. Dieser Befehl ist nur aktiv, wenn der Parameter „Debug-Modus aktivieren“ für die Sicherheits-CPU auf „EIN“ gesetzt und ein geeignetes Bootprojekt in die Standard-CPU geladen wurde.

- rtsinfo

-

Zeigt Firmware- und Bootprojekt-Informationen im AC500-Format an

- proddata

-

Zeigt die Produktionsdaten der Sicherheits-CPU im AC500-Format an

- diagreset

-

Setzt das Diagnosesystem der Sicherheits-CPU zurück

- diagack all

-

Quittiert alle Fehler

- diagack x

-

Quittiert alle Fehler der Klasse x (x= 1 .. 4)

- diagshow all

-

Zeigt alle Fehler im AC500-Format an

- diagshow X

-

Zeigt alle Fehler der Klasse x an

- delappl

-

Löscht das Bootprojekt aus dem Flash-Speicher. Dieser Befehl wird nur ausgeführt, wenn die Sicherheits-CPU im Zustand DEBUG STOP ist. Nach dem Neustart der Sicherheits-CPU muss sichergestellt werden, dass kein Bootprojekt in der Sicherheits-CPU verfügbar ist. Dieser Befehl ist nur aktiv, wenn der Parameter „Debug-Modus aktivieren“ für die Sicherheits-CPU auf „EIN“ gesetzt und ein geeignetes Bootprojekt in die Standard-CPU geladen wurde.

- deluserdat:

-

Löscht die Nutzerdaten aus dem Flash-Speicher. Dieser Befehl wird nur ausgeführt, wenn die Sicherheits-CPU im Zustand DEBUG STOP ist. Er wird sofort ausgeführt und ist nur aktiv, wenn der Parameter „Debug-Modus aktivieren“ für die Sicherheits-CPU auf „EIN“ gesetzt und ein geeignetes Bootprojekt in die Standard-CPU geladen wurde.

- applinfo

-

Zeigt die Anwendungsinformationen, z. B. die Ergebnisse der Zeitprofilerstellung mit den Funktionen SF_APPL_MEASURE_BEGIN und SF_APPL_MEASURE_END.

- applinfo reset

-

Setzt alle Anwendungsinformationen, z. B. Zeit-Messwerte, zurück.

- flashstatus

-

Zeigt den Status der Flash-Programmierung in der Sicherheits-CPU in % an, wenn Bootcode, Firmware oder ein Bootprojekt heruntergeladen werden.

Keiner der oben erwähnten SPS-Browser-Befehle ändert den Zustand der Sicherheits-CPU (z. B. von RUN in DEBUG RUN oder DEBUG STOP usw.).

HINWEIS

Die folgenden SPS-Browser-Befehle von der Sicherheits-CPU ändern ihren Zustand:

resetprg:

Bereitet den Neustart der Sicherheits-CPU mit initialen Variablenwerten vor. Die Sicherheits-CPU ändert ihren Zustand, z. B. von RUN in DEBUG STOP. Dieser Befehl wird nur akzeptiert, wenn der Parameter „Debug-Modus aktivieren“ für die Sicherheits-CPU auf „EIN“ gesetzt und ein geeignetes Bootprojekt in die Standard-CPU geladen wurde.

resetprgorg:

Versetzt die Sicherheits-CPU in ihren Originalzustand (sämtliche Variablen, Flash-Speicher usw. erhalten wieder die Initialwerte). Die Sicherheits-CPU ändert ihren Zustand, z. B. von RUN in DEBUG STOP. Dieser Befehl wird nur akzeptiert, wenn der Parameter „Debug-Modus aktivieren“ für die Sicherheits-CPU auf „EIN“ gesetzt und ein geeignetes Bootprojekt in die Standard-CPU geladen wurde.

GEFAHR

Die Ergebnisse der Befehle „delappl“, „resetprgorg“, „setpwd“ und „delpwd“ müssen von den Endanwendern nach einem Power Cycle der Sicherheits-CPU durch Einloggen überprüft werden.

-

Sichere Kommunikation von CPU zu CPU mit SM560-S-FD-1 und SM560-S-FD-4