Der Defense-in-Depth-Ansatz implementiert mehrschichtige IT-Sicherheitsmaßnahmen. Jede Schicht bietet spezielle Sicherheitsmaßnahmen. Alle im System implementierten Sicherheitsmechanismen müssen regelmäßig aktualisiert werden. Es ist auch wichtig, die Empfehlungen des Systemherstellers zur Konfiguration und Verwendung dieser Mechanismen zu befolgen.

Als Grundlage müssen die Komponenten Sicherheitsfunktionen wie die folgenden enthalten:

-

Schutz vor Viren.

-

Firewall-Schutz.

-

Starke und regelmäßig geänderte Passwörter.

-

Benutzerverwaltung, siehe ⮫ Anwendungshinweis.

-

Verwendung von VPN-Tunneln für Verbindungen zwischen Netzen.

Zusätzliche Sicherheitskomponenten wie Router und Switches mit integrierten Firewalls sollten vorhanden sein. Ein definiertes Benutzer- und Rechtekonzept, das den Zugang zu den Controllern und ihren Netzen verwaltet, ist obligatorisch. Schließlich sollte der Hersteller der Komponenten in der Lage sein, Schwachstellen schnell zu entdecken und Patches bereitzustellen.

Nur verwendete Dienste/Ports sollten aktiviert werden (z. B. um die Funktionalität eines FTPS-Servers zu aktivieren).

Referenzen: ⮫ CODESYS Whitepaper zur Sicherheit

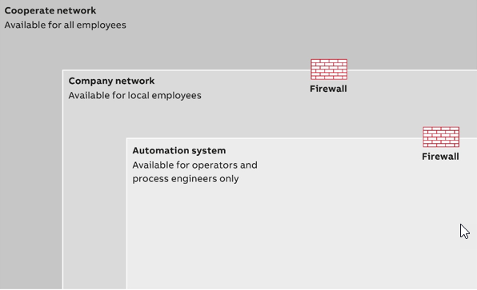

Sicherheitszonen

IT-Ressourcen sind in unterschiedlichem Maße vertrauenswürdig. Eine gemeinsame Sicherheitsarchitektur basiert daher auf einem mehrschichtigen Ansatz, der Vertrauenszonen verwendet, um je nach zunehmendem Sicherheitsbedarf ein höheres Sicherheitsniveau zu bieten. Weniger vertrauenswürdige Zonen enthalten vertrauenswürdigere Zonen und Verbindungen zwischen den Zonen sind nur über sichere Verbindungen wie Firewalls Abb. 300 möglich. Alle Ressourcen in derselben Zone müssen das gleiche Mindestmaß an Vertrauen haben. Die inneren Schichten, in denen die Kommunikation zwischen den Knoten frei fließen muss, müssen den höchsten Grad an Vertrauen aufweisen. Dies ist der Ansatz, der in der Normenreihe IEC 62443 beschrieben ist.

Firewalls, Gateways und Proxys werden eingesetzt, um den Netzwerkverkehr zwischen Zonen mit unterschiedlichen Sicherheitsstufen zu kontrollieren und unerwünschtes oder gefährliches Material herauszufiltern. Der Verkehr zwischen den Zonen sollte auf das absolut Notwendige beschränkt werden, da jede Art von Dienstanruf oder Informationsaustausch einen möglichen Weg darstellt, den ein Eindringling ausnutzen könnte. Verschiedene Arten von Dienstleistungen stellen unterschiedliche Risiken dar. Der Internetzugang, eingehende E-Mails und Instant Messaging stellen zum Beispiel sehr hohe Risiken dar.

Abb. 300 zeigt drei Sicherheitszonen, aber die Anzahl der Zonen ist nicht unbedingt entscheidend, es können auch mehr oder weniger sein - je nach Sicherheitsbedarf. Durch die Verwendung mehrerer Zonen kann der Zugang zwischen Zonen unterschiedlicher Vertrauensstufen kontrolliert werden, um eine vertrauenswürdige Ressource vor Angriffen durch eine weniger vertrauenswürdige zu schützen.

Hochsicherheitsbereiche sollten klein und unabhängig gehalten werden. Sie müssen physisch geschützt werden, d. h. der physische Zugang zu Computern, Netzausrüstung und Netzkabeln muss durch physische Mittel auf autorisierte Personen beschränkt werden. Eine Hochsicherheitszone sollte natürlich nicht von Ressourcen in einer weniger sicheren Zone abhängig sein. Daher sollte sie eine eigene Domäne bilden, die von innen verwaltet wird, und nicht z. B. von einem Domänencontroller in einem weniger sicheren Netz abhängig sein.

Auch wenn eine Netzzone als vertrauenswürdig eingestuft wird, ist ein Angriff möglich: durch einen Benutzer oder eine kompromittierte Ressource, die sich innerhalb der vertrauenswürdigen Zone befindet, oder durch einen externen Benutzer oder eine externe Ressource, dem/der es gelingt, in die sichere Verbindung einzudringen. Das Vertrauen hängt daher auch von der Art der Maßnahmen ab, die ergriffen werden, um die Kompromittierung von Ressourcen und die Verletzung der Sicherheitsrichtlinien zu erkennen und zu verhindern.

Referenzen: ⮫ Sicherheit für industrielle Automatisierungs- und Steuerungssysteme