Das Steuergerät muss sich in einer geschützten Umgebung befinden, um einen versehentlichen oder beabsichtigten Zugriff auf das Steuergerät oder die Anwendung zu verhindern.

Eine geschützte Umgebung kann sein:

-

Verschlossene Schaltschränke ohne Anschluss von außen.

-

Keine direkte Internetverbindung.

-

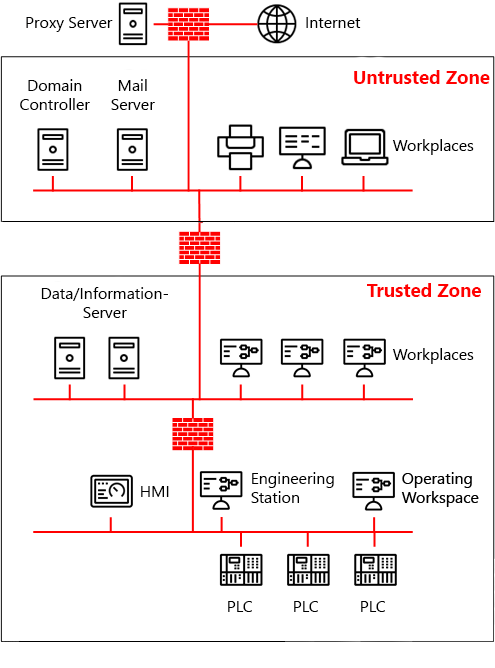

Verwenden Sie Firewalls und VPN, um verschiedene Netzwerke zu trennen.

-

Trennen Sie verschiedene Produktionsbereiche mit unterschiedlichen Zugangskontrollen.

Um die Sicherheit zu erhöhen, können physische Zugangsschutzmaßnahmen wie Zäune, Drehkreuze, Kameras oder Kartenleser hinzugefügt werden.

Beachten Sie diese Regeln für die geschützte Umgebung:

-

Halten Sie das vertrauenswürdige Netz so klein wie möglich und unabhängig von anderen Netzen.

-

Schützen Sie die Querkommunikation von Steuerungen und die Kommunikation zwischen Steuerungen und Feldgeräten über Standardkommunikationsprotokolle (Feldbussysteme) durch geeignete Maßnahmen.

-

Schützen Sie solche Netze vor unbefugtem physischen Zugriff.

-

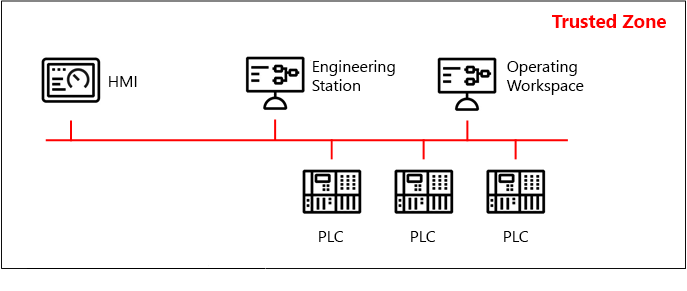

Verwenden Sie Feldbussysteme nur in geschützten Umgebungen. Sie sind nicht durch zusätzliche Maßnahmen, wie z. B. eine Verschlüsselung, geschützt. Offener physischer oder Datenzugriff auf Feldbussysteme und ihre Komponenten ist ein ernsthaftes Sicherheitsrisiko.

-

Physischer Schutz aller Geräte, d. h. Sicherstellung, dass der physische Zugang zu Computern, Netzwerkgeräten und -kabeln, Steuerungen, E/A-Systemen, Stromversorgungen usw. auf befugte Personen beschränkt ist

-

Wenn Sie eine vertrauenswürdige Netzwerkzone mit äußeren Netzwerken verbinden, stellen Sie sicher, dass alle Verbindungen nur über ordnungsgemäß konfigurierte sichere Verbindungen hergestellt werden, wie z. B. eine Firewall oder ein System von Firewalls, die standardmäßig auf "Verweigern" konfiguriert sind, d. h., sie blockieren alles außer Datenverkehr, der ausdrücklich zur Erfüllung betrieblicher Anforderungen erforderlich ist.

-

Erlauben Sie nur autorisierten Benutzern, sich am System anzumelden, und erzwingen Sie sichere Passwörter, die regelmäßig geändert werden.

-

Kontinuierliche Pflege der Definitionen von autorisierten Benutzern, Benutzergruppen und Zugriffsrechten, um die aktuellen Befugnisse und Verantwortlichkeiten aller Personen zu jeder Zeit korrekt wiederzugeben. Die Benutzer sollten nicht mehr Rechte haben, als sie für ihre Arbeit benötigen.

-

Verwenden Sie das System nicht für E-Mail, Instant Messaging oder das Surfen im Internet. Verwenden Sie für diese Funktionen separate Computer und Netzwerke, wenn sie benötigt werden.

-

Erlauben Sie nicht die Installation von nicht zugelassener Software im System.

-

Beschränken Sie den vorübergehenden Anschluss von tragbaren Computern, USB-Speichersticks und anderen Wechseldatenträgern. Bei Computern, auf die normale Benutzer physisch zugreifen können, sollten die Anschlüsse für Wechseldatenträger deaktiviert werden.

-

Wenn tragbare Computer angeschlossen werden müssen, z. B. zu Service- oder Wartungszwecken, sollten sie unmittelbar vor dem Anschluss sorgfältig auf Viren gescannt werden.

-

Alle CDs, DVDs, USB-Speichersticks und andere Wechseldatenträger sowie Dateien mit Software oder Software-Updates sollten ebenfalls auf Viren geprüft werden, bevor sie in die vertrauenswürdige Zone gelangen.

-

Kontinuierliche Überwachung des Systems auf Einbruchsversuche.

-

Definition und Pflege von Plänen für die Reaktion auf Zwischenfälle, einschließlich der Wiederherstellung nach potenziellen Katastrophen.

-

Regelmäßige Überprüfung der Organisation sowie der technischen Systeme und Anlagen im Hinblick auf die Einhaltung der Sicherheitsrichtlinien, -verfahren und -praktiken.

Ein geschützter lokaler Schaltschrank könnte wie in Abbildung 272 aussehen. Dieses Netz ist nicht mit einem externen Netz verbunden. Bei der Sicherheit geht es in erster Linie darum, das Automatisierungssystem physisch zu schützen und zu verhindern, dass unbefugte Benutzer auf das System zugreifen und nicht autorisierte Hard- und Software anschließen oder installieren.

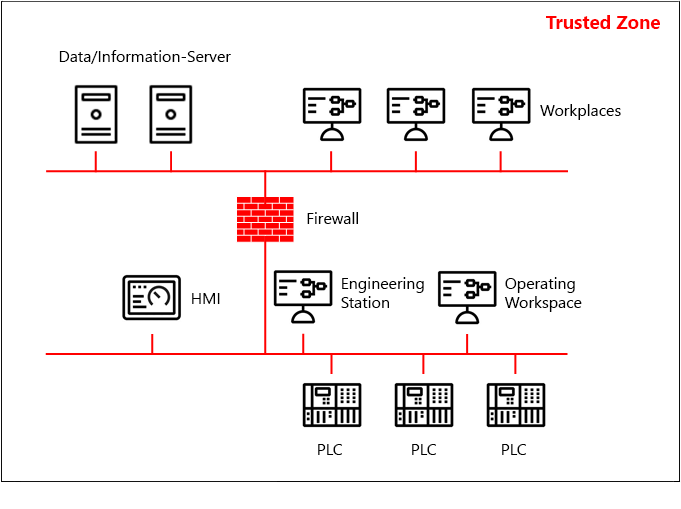

Server und Arbeitsplätze, die nicht direkt an der Steuerung und Überwachung des Prozesses beteiligt sind, sollten vorzugsweise an ein Subnetz angeschlossen werden, das durch einen Router/Firewall vom Netz des Automatisierungssystems getrennt ist. So lässt sich die Netzlast besser kontrollieren und der Zugriff auf bestimmte Server im Netz des Automatisierungssystems begrenzen. Beachten Sie, dass die Server und Arbeitsplätze in diesem Subnetz zur vertrauenswürdigen Zone gehören und daher den gleichen Sicherheitsvorkehrungen unterliegen müssen wie die Knoten im Netz des Automatisierungssystems.

Für die Zwecke der Prozesssteuerungssicherheit sollte ein allgemeines Informationssystemnetz (IS-Netz) nicht als vertrauenswürdiges Netz betrachtet werden, nicht zuletzt, weil solche Netze normalerweise weiter mit dem Internet oder anderen externen Netzen verbunden sind. Das IS-Netz ist daher eine andere, weniger sichere Zone, die durch eine Firewall vom Automatisierungssystem getrennt werden sollte. Die Netze der Informationsgesellschaft und der Automatisierungssysteme sollten getrennte Domänen bilden.