|

Dies ist die Web-Ausgabe der Originalfassung des ⮫ AC500-S Sicherheitshandbuchs, Version 1.3.2. Diese Web-Ausgabe dient lediglich zur schnellen Orientierung. Für die Einhaltung der Anforderungen in Bezug auf Anwendungen der funktionalen Sicherheit muss das Original-Sicherheitshandbuch verwendet werden. |

Anstatt die Sicherheitsprogrammierrichtlinien manuell zu überprüfen, können Sie einen Großteil der Sicherheitsregeln mit dem ABB-Softwaretool „AC500-S Safety Code Analysis“ (SCA) prüfen.

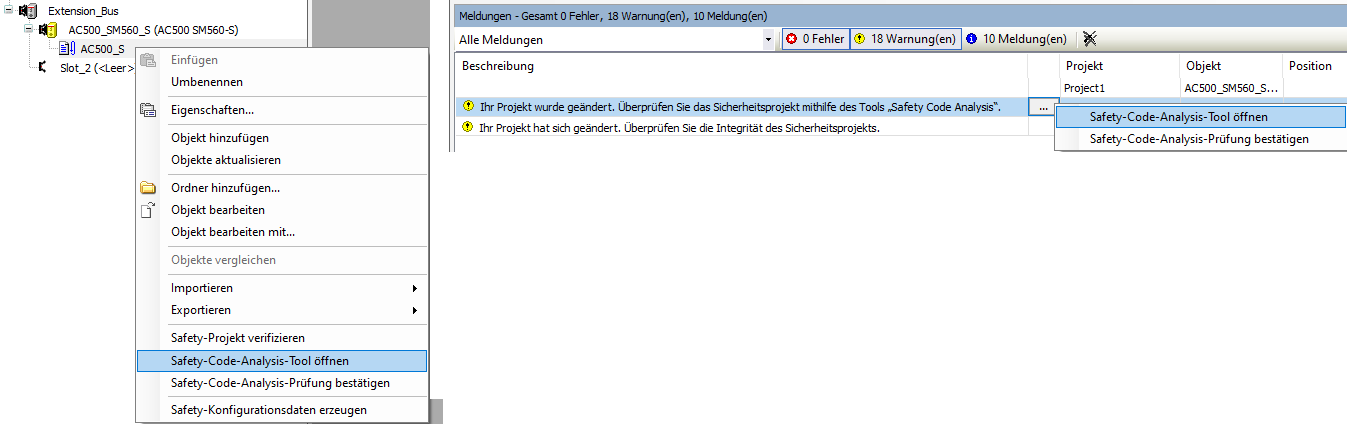

Wenn ein neues Sicherheitsprojekt im Automation Builder erstellt wird oder ein Sicherheitsprojekt geändert wird, wird eine Warnmeldung angezeigt, die den Anwender dazu auffordert, das Sicherheitsprojekt mit dem SCA-Tool zu überprüfen.

-

Öffnen Sie das SCA-Tool entweder über das Kontextmenü des Knotens der Sicherheitsanwendung oder über das Meldungsfenster.

-

Bei Automation Builder Version < 2.6.0 muss das SCA-Tool als eigenständiges Tool installiert werden.

Es kann kostenlos über ⮫ www.abb.com/plc heruntergeladen werden.

Die Installation des eigenständigen SCA-Tools wird ⮫ hier beschrieben.

-

Führen Sie die in der integrierten Hilfe des SCA-Tools beschriebenen Schritte aus, um Ihr Sicherheitsprojekt zu überprüfen.

-

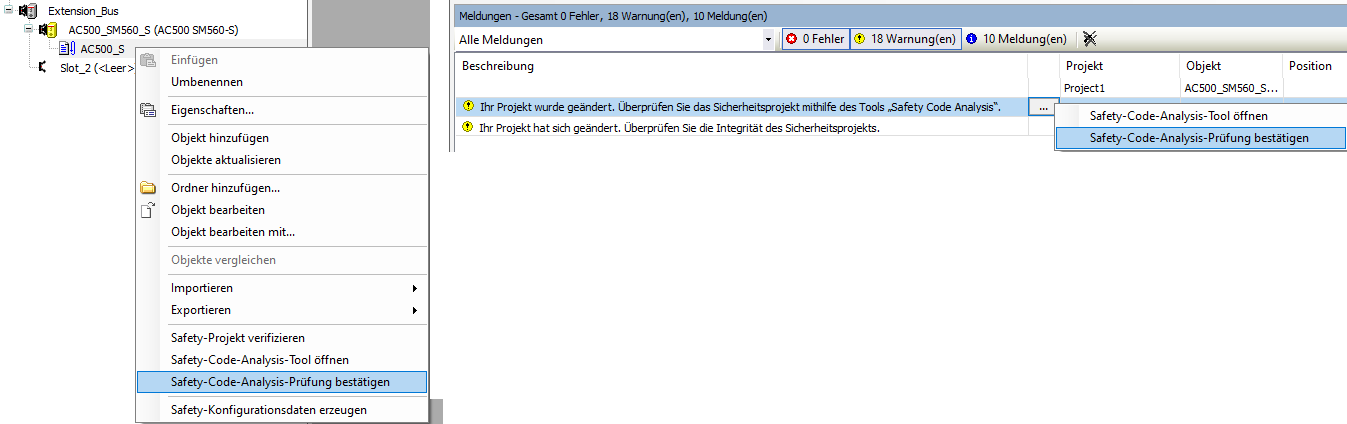

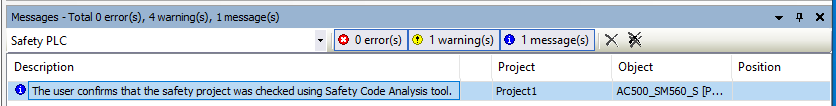

Bestätigen Sie in Automation Builder die erfolgreiche Prüfung mit dem SCA-Tool.

-

Führen Sie die manuellen Prüfungen durch. Bestimmte Regeln müssen jedoch weiterhin manuell überprüft werden⮫ Tab. 1002 „Manuell zu überprüfende Programmierrichtlinien“. Sie werden vom AC500-S SCA-Tool im Sicherheitsprogramm nicht erkannt.

|

Regel für manuelle Überprüfung in AC500-S Programming Tool |

Kommentare (relevant für AC500-S) |

|---|---|

|

Überprüfen Sie, ob der Watchdog aktiviert wurde. Prüfen Sie, ob die Watchdog-Zeit deutlich kürzer ist als die Antwortzeit auf Prozessfehler. |

Verwenden Sie eine spezielle Bibliotheken-POE SF_WDOG_TIME_SET⮫ „SF_WDOG_TIME_SET“ |

|

Vergewissern Sie sich, dass es nur eine Task gibt. |

AC500-S unterstützt nur eine Task; deshalb muss dies nicht überprüft werden. |

|

Prüfen Sie, ob nur Bibliotheken verwendet werden, die für Sicherheitsanwendungen zugelassen sind. |

Diese Regeln sind enthalten in ⮫ „Checkliste für die Erstellung von Sicherheitsprogrammen“. |

|

Prüfen Sie für jede POE, ob es keine unnötigen Zustandsvariablen gibt. |

|

|

Prüfen Sie, ob das Folgende für alle Funktionsbausteine eingehalten wird: Wenn mehr als eine Variable zum Speichern der Zustandsinfo verwendet wird, nutzen Sie für diese Variablen ihren eigenen Funktionsbaustein und rufen Sie ihn nur für Zustandsänderungen auf. |

|

|

Prüfen Sie, ob vom Compiler beim Kompilieren der Anwendung keine Fehler oder Warnungen angezeigt werden. |

|

|

Prüfen Sie für jede POE, ob die Variablen nicht später mit einer anderen Bedeutung wiederverwendet werden. |

|

|

Prüfen Sie, ob die Namen der Sicherheits-POEs mit „S_“ beginnen. Prüfen Sie, ob die Namen der nicht sicherheitsgerichteten POEs nicht mit „S_“ beginnen. |

Diese Regeln müssen nur überprüft werden, wenn Sie sowohl Sicherheits- als auch nicht sicherheitsgerichtete Funktionen in Ihre Sicherheits-CPU AC500-S einbauen möchten. In typischen Anwendungen mit AC500-S ist dies nicht der Fall, da die nicht sicherheitsgerichteten Funktionen in Standard-CPUs realisiert werden. |

|

Prüfen Sie, ob die Namen der Sicherheitsvariablen mit „S_“ beginnen. Prüfen Sie, ob die Namen der globalen Sicherheitsvariablen mit „GS_“ beginnen. Prüfen Sie, ob die Namen der Sicherheitseingänge mit „IS_“ beginnen. Prüfen Sie, ob die Namen der Sicherheitsausgänge mit „OS_“ beginnen. Prüfen Sie, ob die Namen der nicht sicherheitsgerichteten Variablen nicht mit „S_“, „GS_“, „IS_“ oder „OS_“ beginnen. |

|

|

Prüfen Sie, ob die Namen der Listen mit globalen Variablen, die nicht sicherheitsgerichtete Variablen enthalten, nicht mit „S_“ beginnen. |

|

|

Prüfen Sie, ob die Namen der Listen mit globalen Sicherheitsvariablen mit „S_“ beginnen. |

|

|

Stellen Sie für jede nicht sicherheitsgerichtete POE sicher, dass sie nicht in eine Sicherheitsvariable schreibt. |