纵深防御法实施多层信息技术安全措施。每一层都有其特殊的安全措施。系统中部署的所有安全机制都必须定期更新。同样重要的是,要遵循系统供应商关于如何配置和使用这些机制的建议。

作为基础,组件必须包括以下安全功能:

-

病毒防护

-

防火墙保护

-

强密码并定期更改。

-

用户管理。

-

使用 VPN 隧道进行网络之间的连接。

应提供其他安全组件,如集成防火墙的路由器和交换机。必须有明确的用户和权限概念,以管理对控制器及其网络的访问。最后,组件制造商应能迅速发现薄弱环节并提供补丁。

应仅启用所用服务/端口(例如启用 FTPS 主站的功能)。

参考资料⮫ CODESYS 安全白皮书

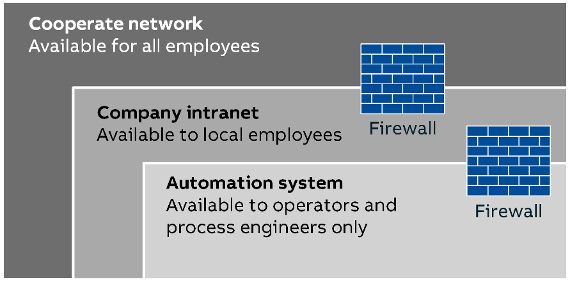

安全区

信息技术资源的可信赖程度各不相同。因此,通用的安全架构是以分层方法为基础的,即根据不断增长的安全需求,使用信任区来提供越来越高的安全级别。信任度较低的区域包含信任度较高的区域,区域之间的连接只能通过防火墙等安全互联实现插图 271 。同一区域内的所有资源必须具有相同的最低信任级别。内层需要在节点之间自由地进行通信交互,因此必须具有最高级别的信任度。这就是 IEC 62443 系列标准所描述的方法。

防火墙、网关和代理用于控制不同安全级别区域之间的网络流量,并过滤掉任何不良或危险材料。允许在区域之间传输的流量应仅限于绝对必要的流量,因为每一种服务呼叫或信息交换都会转化为入侵者可能利用的路径。不同类型的服务代表着不同的风险。例如,访问互联网、接收电子邮件和即时信息的风险非常高。

插图 271 显示了三个安全区,但安全区的数量并不一定是决定性的,根据安全要求,也可以有更多或更少的安全区。使用多分区可以控制不同信任级别的分区之间的访问,从而保护受信任的资源不受信任度较低的资源的攻击。

高度警戒区应保持小而独立。它们需要受到物理保护,即必须通过物理手段限制只有获得授权的人才能实际访问计算机、网络设备和网络电缆。高安全区的安全显然不应依赖于低安全区的资源。因此,它应形成自己的域,由内部进行管理,而不是依赖于不那么安全的网络中的域控制器等。

即使一个网络区域被视为受信任区域,仍有可能受到攻击:受信任区域内的用户或被破坏的资源,或成功侵入安全互联的外部用户或资源。因此,信任还取决于为检测和防止破坏资源和违反安全政策而采取的措施类型。